CICD Pipeline Checkliste: Essentials für reibungslose Abläufe

Du glaubst, deine CICD-Pipeline ist schon „state of the art“, nur weil der Code irgendwie auf Produktion landet? Willkommen im Jahr 2024, wo schlampige Deployments mehr Schaden anrichten als ein schlecht gelaunter Pentester auf Koffein. In diesem Artikel bekommst du die knallharte, technisch fundierte CICD Pipeline Checkliste – ohne Bullshit, ohne Buzzword-Bingo, dafür mit maximaler Effizienz, Skalierbarkeit und Sicherheit. Bist du bereit für die Essentials, die wirklich zählen? Dann lies weiter – oder lass es und genieße weiter deine Legacy-Probleme.

- Warum eine saubere CICD Pipeline das Rückgrat moderner Softwareentwicklung ist

- Die wichtigsten technischen Essentials jeder robusten CICD Pipeline – von Source Control bis Monitoring

- Wie du Automatisierung, Testing und Security-by-Design wirklich umsetzt

- Welche Tools und Technologien 2024 relevant sind – und welche du gleich vergessen kannst

- Best Practices für Versionierung, Rollbacks und Zero-Downtime Deployments

- Step-by-Step Checkliste: Worauf du beim Aufbau und Betrieb deiner Pipeline achten musst

- Wie du typische Fehlerquellen eliminierst und die Developer Experience optimierst

- Warum die meisten Teams an trivialen Details scheitern und wie du das verhinderst

- Fazit: Wieso CICD mehr als ein paar YAML-Snippets ist – und was du tun musst, um nicht abgehängt zu werden

Wer heute noch glaubt, eine Continuous Integration und Continuous Deployment (CICD) Pipeline sei bloß ein paar Zeilen Bash und ein Jenkins-Job, hat die DevOps-Hausaufgaben verschlafen. Fakt ist: Ohne eine stabile, skalierbare und vor allem sichere Pipeline bauen Entwickler, Ops und Product Owner auf Sand – und das kostet im Zweifel Umsatz, Reputation und, ja, auch den letzten Nerv. In dieser Checkliste erfährst du, wie eine moderne CICD Pipeline wirklich aussieht, welche essentiellen Komponenten sie braucht und wie du sämtliche Prozesse von Code Commit bis Monitoring so aufstellst, dass auch bei fünf Deployments am Tag nichts explodiert. Vergiss Tutorials für Einsteiger – hier geht’s um die technologische Realität im Jahr 2024.

CICD Pipeline Grundlagen: Warum du ohne Essentials baden gehst

Continuous Integration (CI) und Continuous Deployment/Delivery (CD) sind nicht die hippen Buzzwords aus dem letzten DevOps-Glossar. Sie sind das technische Rückgrat jeder ernstzunehmenden Softwareentwicklung. Ohne eine saubere CICD Pipeline stehst du früher oder später mit einem Haufen Merge-Konflikte, fehlerhaften Releases und endlosen Hotfixes da – und kannst dich von reibungslosen Abläufen verabschieden. Die Pipeline ist der Ort, an dem Automatisierung, Testing, Security, Infrastruktur und Monitoring zusammenlaufen.

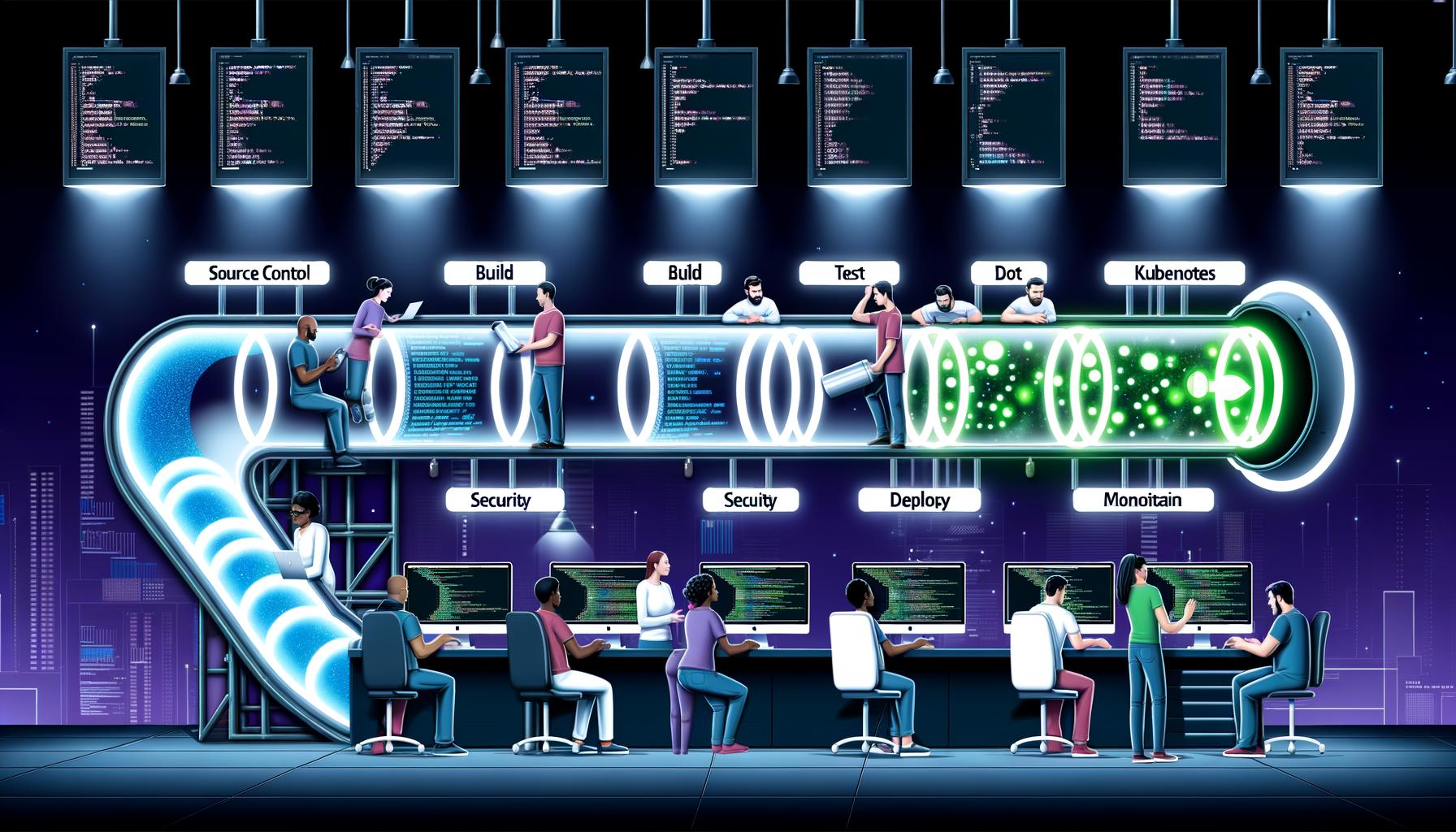

Im Kern geht es bei jeder robusten CICD Pipeline um vier Phasen: Quellcodeverwaltung, Build, Test und Deployment. Wer in einer dieser Phasen schlampt, riskiert nicht weniger als den totalen Kontrollverlust. Und ja, das gilt auch für die hippen Microservice-Architekturen und die SaaS-Startups mit ihrem „fail fast“-Mantra. Unter der Haube zählt nur eines: Automatisierung, Transparenz und Wiederholbarkeit. Alles andere ist digitaler Selbstmord.

Die wichtigsten Essentials für deine CICD Pipeline liegen deshalb nicht in den schicken Dashboards oder der YAML-Ästhetik, sondern in der kompromisslosen Umsetzung technischer Standards. Dazu gehören: automatisierte Tests (Unit, Integration, End-to-End), Security-Scans, Artefakt-Management, Infrastruktur als Code, Rollback-Strategien und ein Monitoring, das den Namen verdient. Wer hier spart, zahlt am Ende doppelt – und zwar mit Ausfallzeiten, Bugs und unzufriedenen Nutzern.

Übrigens: Eine CICD Pipeline ist kein statisches Konstrukt, sondern ein lebender Organismus. Sie muss gepflegt, gewartet und immer wieder gegen neue Tech-Debts und Tool-Zombies verteidigt werden. Wer glaubt, nach dem Aufsetzen sei Schluss, hat das Prinzip nicht verstanden. Die Pipeline ist nie „fertig“ – sie ist immer nur „up to date“ oder „hoffnungslos veraltet“.

Technische Essentials jeder modernen CICD Pipeline: Von Versionierung bis Security

Bevor du loslegst und dich in die YAML-Hölle stürzt, solltest du wissen, welche Essentials in einer modernen CICD Pipeline nichts verloren haben – und welche du auf keinen Fall vergessen darfst. Die folgenden Komponenten sind absolute Pflicht, wenn du reibungslose Abläufe, Skalierbarkeit und Sicherheit willst.

Erstens: Source Control Management (SCM). Ohne ein zentrales, revisionssicheres System wie Git, Mercurial oder Subversion ist jede Pipeline ein Unfall mit Ansage. Branching-Strategien wie Gitflow oder Trunk-Based Development sind Pflicht, nicht Kür. Merge-Konflikte auf dem Main-Branch? Dann hast du den ersten Pipeline-Fail schon gebucht.

Zweitens: Automatisiertes Build-System. Egal ob Maven, Gradle, npm, Docker oder Bazel – der Build-Prozess muss deterministisch, wiederholbar und versioniert ablaufen. Kein „Works on my machine“-Bullshit. Alles, was nicht reproduzierbar ist, fliegt aus dem Prozess.

Drittens: Testing. Unit-Tests, Integrationstests, End-to-End-Tests und statische Codeanalyse gehören zum Pflichtprogramm. Wer hier schlampig ist oder Tests „später macht“, kann gleich die Produktion für den Rest des Quartals abmelden. Testabdeckung ist keine Deko-Statistik, sondern Überlebensstrategie.

Viertens: Security Checks. SAST (Static Application Security Testing), DAST (Dynamic Application Security Testing) und Dependency Scanning (z.B. mit Snyk oder OWASP Dependency-Check) sind Pflicht. Supply-Chain-Angriffe und Zero-Day-Exploits interessieren sich nicht für deinen Launch-Termin.

Fünftens: Artefaktmanagement. Alle Builds und Deployments gehören in ein zentrales Repository – etwa Nexus, Artifactory oder ein Container-Registry (Docker HubHub: Das Herzstück digitaler Netzwerke und Marketing-Ökosysteme Ein „Hub“ ist das pulsierende Zentrum jedes modernen digitalen Netzwerks – sei es im technischen, organisatorischen oder im Marketing-Kontext. Der Begriff stammt ursprünglich aus der Netzwerktechnik und bezeichnet dort eine zentrale Verteilerstelle, hat sich aber längst als Synonym für jede Art von Knotenpunkt etabliert, an dem Daten, Nutzerströme oder Informationen zusammenlaufen, gebündelt und..., GitHub Packages). Wilde Builds aus lokalen Verzeichnissen? Willkommen im Compliance-Albtraum.

Sechstens: Infrastructure as Code (IaC). Tools wie Terraform, Ansible, Pulumi oder CloudFormation sorgen dafür, dass auch die Infrastruktur versioniert und automatisiert ausgerollt wird. Konfigurationsabweichungen? Ein Relikt aus der Steinzeit – das hat in deiner Pipeline nichts verloren.

Siebtens: Deployment-Strategien. Blue/Green Deployments, Canary Releases, Rolling Updates oder Feature Toggles – alles, was Zero-Downtime ermöglicht und Rollbacks in Sekunden erlaubt, gehört in die Pipeline. Wer Deployments noch manuell anstößt, hat die Kontrolle bereits verloren.

Achtens: Monitoring, Logging und Alerting. Ohne Telemetrie weißt du nicht, wann und warum die Produktion brennt. Prometheus, Grafana, ELK-Stack oder Datadog sind Basics, keine Luxusgüter. Fehler, die du nicht siehst, kannst du nicht beheben.

Die technischen Essentials für jede CICD Pipeline sind kein Wunschkonzert. Wer sie ignoriert, riskiert nicht nur den nächsten Outage, sondern auch den totalen Kontrollverlust über Qualität und Release-Geschwindigkeit.

Aktuelle Tools und Technologien für die perfekte CICD Pipeline Checkliste (2024)

Wenn du jetzt noch mit Jenkins-Skripten aus 2012 hantierst oder deinen Code via FTP auf den Server schiebst, ist es höchste Zeit für ein technisches Update. Moderne CICD Pipelines setzen auf Tools, die Automatisierung, Skalierbarkeit und Security-by-Design in den Mittelpunkt stellen. Hier die wichtigsten Technologien, die 2024 zum Standard gehören – alles andere ist Legacy.

- Source Control: Git (GitHub, GitLab, Bitbucket), Azure Repos

- Build AutomationAutomation: Der wahre Gamechanger im digitalen Zeitalter Automation ist das Zauberwort, das seit Jahren durch die Flure jeder halbwegs digitalen Company hallt – und trotzdem bleibt es oft ein Buzzword, das kaum jemand wirklich versteht. In der Realität bedeutet Automation weit mehr als nur ein paar Makros oder „Automatisierungstools“: Es ist die gezielte, systematische Übertragung wiederkehrender Aufgaben auf Software oder...: Jenkins, GitHub Actions, GitLab CI/CD, CircleCI, Travis CI, Azure Pipelines, Drone

- Container & Orchestration: Docker, Podman, Kubernetes, Helm, ArgoCD

- Testing: JUnit, pytest, Mocha, Cypress, Selenium, SonarQube

- Security: Snyk, OWASP ZAP, Trivy, Aqua Security

- Artifact Management: Nexus, Artifactory, Harbor, GitHub Packages

- Infrastructure as Code: Terraform, Ansible, Pulumi, AWS CloudFormation

- Monitoring & Logging: Prometheus, Grafana, ELK Stack, Loki, Datadog

- Release Management: Spinnaker, ArgoCD, FluxCD, Helmfile

Die Wahl der Tools ist kein Selbstzweck. Sie müssen zu deinem Tech Stack, Team und Deployment-Modell passen. Was bringt dir der größte Kubernetes-Cluster, wenn dein Team keine Ahnung von Helm-Charts hat? Wozu SonarQube, wenn du die Quality Gates ohnehin konsequent ignorierst? Entscheidend ist: Die Tools müssen integriert, automatisiert und wartbar sein – alles andere sorgt für mehr Frust als Fortschritt.

Ein Pro-Tipp für alle, die nicht nur auf dem Papier agil sein wollen: Baue deine Pipeline so, dass sie modular und anpassbar bleibt. Tools kommen und gehen, aber eine sauber strukturierte Pipeline-Architektur bleibt der entscheidende Wettbewerbsvorteil.

Die ultimative Step-by-Step CICD Pipeline Checkliste

Jetzt wird’s konkret. Hier kommt die Step-by-Step CICD Pipeline Checkliste, die du brauchst, um wirklich reibungslose Abläufe zu gewährleisten. Vergiss Marketing-Blabla – hier zählen technische Fakten. Gehe die Liste Punkt für Punkt durch und hake ab, was wirklich umgesetzt ist. Alles andere ist nur Wunschdenken.

- 1. Source Control Management einrichten

- Zentralisiertes Repository (Git/GitHub/GitLab)

- Branching-Strategie (Gitflow, Trunk-Based)

- Commit-Konventionen und PR-Templates

- 2. Automatisiertes Build-System

- Build-Skripte versionieren (Maven, Gradle, npm etc.)

- Deterministische, reproduzierbare Builds

- Automatische Artefakt-Erstellung

- 3. Testautomatisierung

- Unit-, Integrations- und End-to-End-Tests einbinden

- Code Coverage Monitoring

- Statische Codeanalyse (SonarQube, ESLint, Pylint etc.)

- 4. Security Checks und Compliance

- SAST und DAST automatisieren

- Dependency Scans in jedem Build

- Secrets-Management (keine Passwörter im Code!)

- 5. Artefaktmanagement

- Zentrales Repository für Builds (Nexus, Artifactory etc.)

- Versionierung und RetentionRetention: Die Königsdisziplin für nachhaltiges Wachstum im Online-Marketing Retention bezeichnet im Online-Marketing und in der Digitalwirtschaft die Fähigkeit eines Unternehmens, bestehende Nutzer, Kunden oder Abonnenten langfristig zu binden und wiederkehrend zu aktivieren. Während Akquise immer noch als sexy gilt, ist Retention der unterschätzte, aber entscheidende Hebel für nachhaltiges Wachstum, Profitabilität und Markenrelevanz. Wer seine Retention nicht versteht – und optimiert... Policies

- Kein Wildwuchs von lokalen Builds

- 6. Infrastructure as Code einbinden

- Automatisiertes Provisioning (Terraform, Ansible)

- Versionierte Infrastrukturänderungen

- Environments als Code dokumentieren

- 7. Deployment-Strategien implementieren

- Blue/Green, Canary, Rolling Update oder Feature Toggles

- Automatisierte Rollbacks

- Zero-Downtime Deployments

- 8. Monitoring, Logging und Alerting

- Automatisiertes Monitoring (Prometheus, Grafana, Datadog)

- Log Aggregation (ELK, Loki)

- Alerts bei Build-, Deploy- oder Runtime-Fehlern

- 9. Dokumentation und Self-Service

- Pipelines als Code dokumentieren (README, Wiki, ADRs)

- Self-Service Deployments für Entwickler

- Onboarding-Guides für neue Teammitglieder

- 10. Kontinuierliches Review und Refactoring

- Regelmäßige Pipeline-Reviews

- Automatisierte Metriken und Dashboards

- Veraltete Steps aussortieren, neue Best Practices integrieren

Jeder Schritt in dieser Checkliste ist ein Muss – keine Option. Wer einzelne Punkte ignoriert, baut sich langfristig technische Schulden ein, die spätestens beim nächsten Major-Release als handfeste Ausfälle aufschlagen.

Typische Fehlerquellen in CICD Pipelines – und wie du sie eliminierst

Die meisten Teams scheitern nicht an technischen Limitationen, sondern an banalen Fehlern, die sich durch Disziplin und Automatisierung vermeiden lassen. Hier die größten Fails – und wie du sie garantiert vermeidest:

- Manuelle Deployments: Jedes manuelle Eingreifen ist eine Einladung für Fehler. Automatisiere alles, was sich automatisieren lässt – und zwar von Anfang an.

- Fehlende Testabdeckung: „Das testen wir später“ ist der Sargnagel jeder Pipeline. Ohne automatisierte Tests wird jeder Release zum Glücksspiel.

- Secrets im Code: API-Keys und Passwörter im Repository? Dann kannst du gleich das Security-Team anrufen. Nutze Vaults und Secrets Management.

- Keine Rollback-Strategie: Wer nicht in Sekunden zurück auf die letzte stabile Version gehen kann, wird beim Ausfall zum Zuschauer.

- Tool-Wildwuchs: Zehn verschiedene Tools ohne Integration sind ein Rezept für Chaos. Halte deine Toolchain schlank und integriert.

- Fehlende Transparenz: Ohne Monitoring und Logging bist du blind. Keine Fehler-Alerts = keine Kontrolle.

Die Lösung ist so simpel wie unbequem: Automatisiere, dokumentiere und kontrolliere jeden einzelnen Schritt – und prüfe regelmäßig, ob deine Pipeline noch dem Stand der Technik entspricht. Legacy ist keine Ausrede, sondern ein Symptom von Nachlässigkeit.

Fazit: CICD Pipeline Checkliste als Überlebensstrategie

Eine saubere, durchdachte und technisch fundierte CICD Pipeline ist die Eintrittskarte für skalierbare, wartbare und sichere Softwareentwicklung. Sie ist kein Luxus, sondern die Grundvoraussetzung, um im digitalen Rennen überhaupt mitzuspielen. Wer bei der Automatisierung, im Testing oder in der Security Kompromisse macht, wird von schnellerer, effizienterer Konkurrenz gnadenlos abgehängt.

Die Essentials aus dieser CICD Pipeline Checkliste sind nicht verhandelbar. Sie sind der Unterschied zwischen „läuft schon irgendwie“ und echter Engineering-Exzellenz. Alles andere ist nur Selbstbetrug und Zeitverschwendung. Bring deine Pipeline auf Linie – oder sei bereit für die nächste Katastrophe. Willkommen in der Realität. Willkommen bei 404.