Status Code 401: Warum Authentifizierung oft scheitert (und was du dagegen tun musst)

Du hast das perfekte Login-Formular, SSL-ZertifikatSSL-Zertifikat: Das Rückgrat für sichere Websites und digitales Vertrauen Ein SSL-Zertifikat ist das digitale Sicherheits-Upgrade, das jede Website braucht, wenn sie im Jahr 2024 noch ernst genommen werden will. SSL steht für „Secure Sockets Layer“ – und auch wenn technisch mittlerweile sein Nachfolger TLS (Transport Layer Security) Standard ist, hat sich der Begriff SSL-Zertifikat als Synonym durchgesetzt. Ohne SSL-Zertifikat bleibt... und ein fancy OAuth-Setup – und trotzdem fliegt dir der Status Code 401 um die Ohren? Willkommen im Club der falsch verstandenen Authentifizierung. In einer Welt voll APIs, Microservices und Single Page Applications wird der 401 zum unsichtbaren Killer deiner Nutzererfahrung – und deines Umsatzes. Zeit, das Problem endlich bei der Wurzel zu packen.

- Was der HTTP-Status Code 401 wirklich bedeutet – und was nicht

- Die häufigsten Ursachen für Authentifizierungsfehler im Web

- Warum OAuth, JWT und CookiesCookies: Die Wahrheit über die kleinen Datenkrümel im Web Cookies sind kleine Textdateien, die Websites im Browser eines Nutzers speichern, um Informationen über dessen Aktivitäten, Präferenzen oder Identität zu speichern. Sie gehören zum technischen Rückgrat des modernen Internets – oft gelobt, oft verteufelt, meistens missverstanden. Ob personalisierte Werbung, bequeme Logins oder penetrante Cookie-Banner: Ohne Cookies läuft im Online-Marketing fast gar... oft mehr Probleme verursachen als lösen

- Wie du 401-Fehler systematisch analysierst und behebst

- Warum moderne Frontends Authentifizierung besonders anfällig machen

- Best Practices für sichere und stabile Auth-Sessions

- Tools, Logs und Header-Inspektion: So findest du die wahren Ursachen

- Der Unterschied zwischen 401 und 403 – und warum das viele verwechseln

- Wie du 401-Probleme in APIs und SPAs nachhaltig in den Griff bekommst

- Ein Fazit, das dir klarmacht: Authentifizierung ist kein Feature, sondern Infrastruktur

Status Code 401 erklärt: Kein “Zugriff verweigert”, sondern “bitte zuerst authentifizieren”

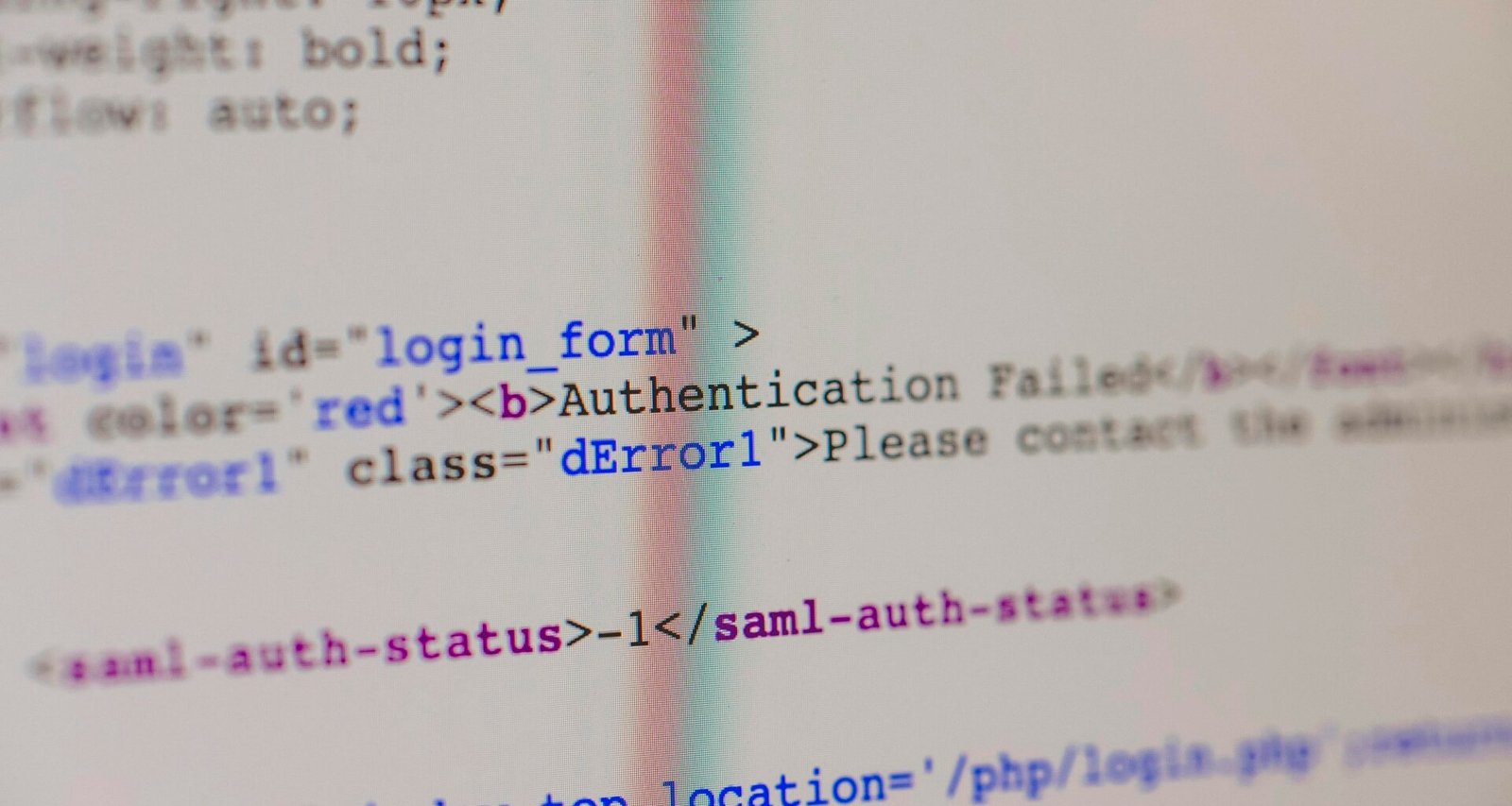

Der HTTP-Status Code 401 Unauthorized ist einer dieser Codes, die Entwickler regelmäßig falsch interpretieren. Nein, 401 bedeutet nicht “du hast keine Rechte”, sondern: “Du bist nicht authentifiziert”. Das ist ein fundamentaler Unterschied. Der Server sagt: “Ich erkenne dich nicht. Schick mir bitte gültige Authentifizierungsdaten.”

Anders als der 403 Forbidden, der tatsächlich eine fehlende Berechtigung signalisiert, ist der 401 ein Resultat einer fehlenden oder fehlerhaften Authentifizierung. Im Klartext: Du hast dich entweder nicht eingeloggt, dein Token ist abgelaufen, dein CookieCookie: Das meist missverstandene Bit der Webtechnologie Ein Cookie ist kein zuckriger Snack für zwischendurch, sondern ein winziger Datensatz, der beim Surfen im Web eine zentrale Rolle spielt – und zwar für alles von Login-Mechanismen bis zur personalisierten Werbung. Cookies sind kleine Textdateien, die vom Browser gespeichert und von Websites gelesen werden, um Nutzer zu erkennen, Einstellungen zu speichern und... fehlt oder dein Authorization-Header ist leer oder falsch formatiert. Kurz: Der Server kann dich nicht identifizieren – also bleibt die Tür zu.

Wichtig ist auch der HeaderHeader: Definition, Bedeutung und technischer Tiefgang für SEO & Webentwicklung Der Begriff Header ist ein Paradebeispiel für ein vielschichtiges Buzzword im Online-Marketing, Webdevelopment und SEO. Wer das Thema nur auf Überschriften reduziert, macht denselben Fehler wie ein Hobbykoch, der Salz für die einzige Zutat hält. „Header“ bezeichnet in der digitalen Welt mehrere, teils grundlegende Bausteine – von HTTP-Headern über HTML-Header... WWW-Authenticate, den der Server im 401-Response mitsendet. Er gibt an, welche Authentifizierungsmethode erwartet wird, z. B. Basic, Bearer oder Digest. Wenn dieser HeaderHeader: Definition, Bedeutung und technischer Tiefgang für SEO & Webentwicklung Der Begriff Header ist ein Paradebeispiel für ein vielschichtiges Buzzword im Online-Marketing, Webdevelopment und SEO. Wer das Thema nur auf Überschriften reduziert, macht denselben Fehler wie ein Hobbykoch, der Salz für die einzige Zutat hält. „Header“ bezeichnet in der digitalen Welt mehrere, teils grundlegende Bausteine – von HTTP-Headern über HTML-Header... fehlt, ist der 401 technisch unvollständig – was leider häufiger passiert, als man denkt. Viele APIs werfen 401-Fehler ohne brauchbare Hinweise. Willkommen im Debugging-Labyrinth.

Der 401 ist also kein Bug, sondern ein Feature. Er schützt deine Ressourcen vor unautorisierter Nutzung. Aber er wird zum Problem, wenn er unerwartet auftaucht – oder gar nicht auftaucht, obwohl er sollte. Und genau da fangen die echten Schmerzen an.

Typische Ursachen für 401 Unauthorized – und warum sie so schwer zu finden sind

Die Ursachen für einen 401-Fehler sind vielfältig – und oft subtil. In komplexen Web-Architekturen mit Auth-Flows, Token-Refreshes und Middleware-Kaskaden ist die Authentifizierung ein fragiles Gebilde. Und der 401 ist oft nur das Symptom, nicht die Ursache. Hier sind die häufigsten Stolperfallen:

- Fehlender Authorization-Header: Der Client sendet keine Authentifizierungsdaten – entweder weil sie nie gesetzt wurden oder weil ein Bug im Frontend sie beim Request vergisst.

- Abgelaufenes Access-Token: Besonders bei OAuth2 oder JWT sind Tokens oft nur kurz gültig. Wird kein Refresh durchgeführt oder schlägt dieser fehl, kommt der 401.

- Falsches Token-Format: Ein fehlendes “Bearer ”-Präfix im HeaderHeader: Definition, Bedeutung und technischer Tiefgang für SEO & Webentwicklung Der Begriff Header ist ein Paradebeispiel für ein vielschichtiges Buzzword im Online-Marketing, Webdevelopment und SEO. Wer das Thema nur auf Überschriften reduziert, macht denselben Fehler wie ein Hobbykoch, der Salz für die einzige Zutat hält. „Header“ bezeichnet in der digitalen Welt mehrere, teils grundlegende Bausteine – von HTTP-Headern über HTML-Header... kann ausreichen, damit der Server das Token nicht akzeptiert.

- Cross-Origin Request ohne Credentials: Bei CORS-konfigurierten APIs müssen CookiesCookies: Die Wahrheit über die kleinen Datenkrümel im Web Cookies sind kleine Textdateien, die Websites im Browser eines Nutzers speichern, um Informationen über dessen Aktivitäten, Präferenzen oder Identität zu speichern. Sie gehören zum technischen Rückgrat des modernen Internets – oft gelobt, oft verteufelt, meistens missverstanden. Ob personalisierte Werbung, bequeme Logins oder penetrante Cookie-Banner: Ohne Cookies läuft im Online-Marketing fast gar... explizit mitgeschickt werden – sonst bricht die Session weg.

- Server-seitige Session-Invalidierung: Der Benutzer hat sich ausgeloggt, aber das Frontend weiß es nicht. Der nächste Request landet im 401.

Besonders tückisch: In Single Page Applications (SPAs), wo der Auth-Flow meist clientseitig gemanagt wird, treten 401-Fehler oft asynchron auf. Der Nutzer klickt sich durch die App, merkt nichts – bis ein API-Call im Hintergrund fehlschlägt. Das Ergebnis: Daten fehlen, UIUI (User Interface): Das Gesicht der digitalen Welt – und der unterschätzte Gamechanger UI steht für User Interface, also Benutzeroberfläche. Es ist der sichtbare, interaktive Teil einer Software, Website oder App, mit dem Nutzer in Kontakt treten – das digitale Schaufenster, das entscheidet, ob aus Besuchern loyale Nutzer werden oder ob sie nach drei Sekunden entnervt das Weite suchen. UI... bricht, keine Fehlermeldung. Willkommen bei “Silent Failures”.

Die Misere wird durch schlechte Logging-Praxis noch verschärft. Viele Server-Setups loggen 401-Fehler nicht explizit – oder tun es ohne Kontext. Ohne Request-Header, IP, User-Agent und Token-Daten ist die Analyse ein Ratespiel. Wer hier nicht mitdenkt, tappt im Dunkeln.

Token-basierte Authentifizierung: Zwischen Bequemlichkeit und Sicherheitsrisiko

Token-basierte Authentifizierung ist heute Standard: OAuth2, OpenID Connect, JWT – klingt modern, ist aber eine tickende Zeitbombe, wenn man’s falsch macht. Und das passiert oft. Tokens sind leicht zu handhaben, aber schwer zu sichern. Und sie sind ein Hauptauslöser für 401-Fehler.

Das Problem: Tokens haben eine begrenzte Lebensdauer. Das ist gut für die Sicherheit, aber schlecht für die UXUX (User Experience): Die Kunst des digitalen Wohlfühlfaktors UX steht für User Experience, auf Deutsch: Nutzererlebnis. Damit ist das gesamte Erlebnis gemeint, das ein Nutzer bei der Interaktion mit einer Website, App, Software oder generell einem digitalen Produkt hat – vom ersten Klick bis zum frustrierten Absprung oder zum begeisterten Abschluss. UX ist mehr als hübsches Design und bunte Buttons.... – wenn das Refresh-Token nicht funktioniert oder nicht genutzt wird, fliegen Requests ins Leere. Besonders kritisch wird es, wenn der Refresh-Mechanismus clientseitig implementiert ist – und durch Fehler, Race Conditions oder Timing-Probleme ausfällt.

JWTs (JSON Web Tokens) bringen zusätzliche Probleme mit sich. Sie sind stateless – was bedeutet: Ein einmal ausgestellter Token bleibt gültig, bis er abläuft. Wird ein Token kompromittiert, hilft kein Logout. Und bei falscher Implementierung (z. B. symmetrische Signaturen mit schwachen Keys) ist ein Exploit nur eine Frage der Zeit.

Viele Entwickler vergessen auch, dass Tokens in jedem Request mitgeschickt werden – oft im LocalStorage gespeichert. Das macht sie anfällig für XSS-Angriffe. Wer keine ContentContent: Das Herzstück jedes Online-Marketings Content ist der zentrale Begriff jeder digitalen Marketingstrategie – und das aus gutem Grund. Ob Text, Bild, Video, Audio oder interaktive Elemente: Unter Content versteht man sämtliche Inhalte, die online publiziert werden, um eine Zielgruppe zu informieren, zu unterhalten, zu überzeugen oder zu binden. Content ist weit mehr als bloßer Füllstoff zwischen Werbebannern; er ist... Security Policy (CSP) nutzt oder auf sichere SameSite-Cookie-Strategien verzichtet, lädt Angreifer regelrecht ein.

Kurz: Token-Auth ist kein Selbstläufer. Sie muss durchdacht, getestet und überwacht werden. Sonst wird aus Bequemlichkeit schnell ein Sicherheitsrisiko – und der 401 zum Dauerzustand.

Diagnose und Debugging: Wie du 401-Fehler systematisch jagst

Ein 401 ist wie ein Rauchmelder – er sagt dir, dass etwas nicht stimmt, aber nicht was. Wer systematisch vorgehen will, braucht eine klare Debugging-Strategie. Hier ist ein technischer Ablauf, der dir hilft, Authentifizierungsprobleme sauber zu analysieren:

- HeaderHeader: Definition, Bedeutung und technischer Tiefgang für SEO & Webentwicklung Der Begriff Header ist ein Paradebeispiel für ein vielschichtiges Buzzword im Online-Marketing, Webdevelopment und SEO. Wer das Thema nur auf Überschriften reduziert, macht denselben Fehler wie ein Hobbykoch, der Salz für die einzige Zutat hält. „Header“ bezeichnet in der digitalen Welt mehrere, teils grundlegende Bausteine – von HTTP-Headern über HTML-Header... überprüfen: Prüfe mit Tools wie Postman, curl oder deinem Dev-Tool-Netzwerk-Tab, ob der Authorization-Header korrekt gesetzt ist.

- Token validieren: Dekodiere dein JWT (z. B. mit jwt.io) und prüfe die Claims: Expiry, Issuer, Audience. Stimmt das alles?

- Server-Logs analysieren: Suche nach 401-Einträgen und korreliere sie mit IP, Timestamp, User-Agent und ggf. Session-IDs.

- CORS und CookiesCookies: Die Wahrheit über die kleinen Datenkrümel im Web Cookies sind kleine Textdateien, die Websites im Browser eines Nutzers speichern, um Informationen über dessen Aktivitäten, Präferenzen oder Identität zu speichern. Sie gehören zum technischen Rückgrat des modernen Internets – oft gelobt, oft verteufelt, meistens missverstanden. Ob personalisierte Werbung, bequeme Logins oder penetrante Cookie-Banner: Ohne Cookies läuft im Online-Marketing fast gar... prüfen: Bei Cross-Origin-Requests: Sind mitCredentials gesetzt? Hat der Server

Access-Control-Allow-Credentialskorrekt konfiguriert? - Middleware-Stack durchgehen: Prüfe, ob Auth-Middleware (z. B. Passport.js, Spring Security, Laravel Guard) korrekt greift – oder Requests ungewollt blockiert.

Besonders hilfreich sind HTTP-Interceptoren im Frontend: Baue Logging ein, wenn ein 401 eintritt. Logge den kompletten Request, Token-Status, Expiry-Zeit und ggf. User-Session. Nur so bekommst du ein vollständiges Bild.

Auch wichtig: Simuliere den Fehler bewusst. Erzeuge absichtlich einen 401, z. B. durch ein abgelaufenes Token. So siehst du, wie dein System reagiert – und ob dein UIUI (User Interface): Das Gesicht der digitalen Welt – und der unterschätzte Gamechanger UI steht für User Interface, also Benutzeroberfläche. Es ist der sichtbare, interaktive Teil einer Software, Website oder App, mit dem Nutzer in Kontakt treten – das digitale Schaufenster, das entscheidet, ob aus Besuchern loyale Nutzer werden oder ob sie nach drei Sekunden entnervt das Weite suchen. UI... sauber damit umgeht.

401 in APIs und SPAs: Warum moderne Architekturen besonders anfällig sind

Moderne Web-Architekturen setzen auf APIs, Microservices und SPAs – und genau hier wird Authentifizierung zur kritischen Infrastruktur. In klassischen Server-Render-Apps übernimmt der Server die Session-Verwaltung. In SPAs muss das Frontend alles kontrollieren – inklusive Token-Storage, Refresh-Flows, Weiterleitungen und Fehlerbehandlung.

Das Problem: Frontends sind keine sicheren Orte. LocalStorage, SessionStorage, CookiesCookies: Die Wahrheit über die kleinen Datenkrümel im Web Cookies sind kleine Textdateien, die Websites im Browser eines Nutzers speichern, um Informationen über dessen Aktivitäten, Präferenzen oder Identität zu speichern. Sie gehören zum technischen Rückgrat des modernen Internets – oft gelobt, oft verteufelt, meistens missverstanden. Ob personalisierte Werbung, bequeme Logins oder penetrante Cookie-Banner: Ohne Cookies läuft im Online-Marketing fast gar... – alles ist angreifbar. Und die Logik zum Token-Refresh ist fehleranfällig. Ein abgelaufenes Token, das nicht rechtzeitig erneuert wird, führt zu 401-Fehlern – und oft zu einem UI-Break ohne saubere Fehlermeldung.

Hinzu kommt: APIs sind oft hinter Gateways, Proxys oder Load Balancern versteckt. Ein falsch konfigurierter NGINX-Proxy kann z. B. Auth-Header strippen – und der Backend-Server wirft 401. Oder ein API-Gateway cached Tokens falsch. Die Fehlerquellen sind zahlreich.

Auch das Zusammenspiel zwischen Frontend-Routing und Auth ist sensibel. Viele SPAs nutzen Route Guards, die bei 401 redirecten – aber wenn die Fehlerbehandlung fehlt oder falsch verschaltet ist, hängt der Nutzer in einer Auth-Schleife fest.

Deshalb gilt: Auth-Handling ist kein Feature, das man “später” einbaut. Es ist die Grundlage jeder API-basierten Architektur. Wer hier nicht von Anfang an sauber plant, baut sich ein Kartenhaus – mit dem 401 als ständiger Abrissbirne.

Fazit: Authentifizierung ist kein Nice-to-have – sie ist dein Fundament

Der Status Code 401 ist kein Bug, sondern ein Warnsignal. Er zeigt dir, dass du deine Authentifizierung nicht im Griff hast – technisch, konzeptionell oder organisatorisch. Und das ist gefährlich. Denn ohne stabile Auth-Struktur bricht alles zusammen: User ExperienceUser Experience (UX): Der wahre Hebel für digitale Dominanz User Experience, kurz UX, ist weit mehr als ein Buzzword aus der Digitalbranche. Es bezeichnet das ganzheitliche Nutzererlebnis beim Interagieren mit digitalen Produkten, insbesondere Websites, Apps und Software. UX umfasst sämtliche Eindrücke, Emotionen und Reaktionen, die ein Nutzer während der Nutzung sammelt – von der ersten Sekunde bis zum Absprung. Wer..., Sicherheit, Vertrauen – und am Ende dein Umsatz.

Wer 401-Fehler ignoriert, weil sie “nur bei manchen Usern auftreten”, lebt gefährlich. Wer Auth-Handling an Junior-Entwickler auslagert, spart an der falschen Stelle. Und wer glaubt, Tokens seien die Lösung für alles, hat das Konzept nicht verstanden. Authentifizierung ist keine Checkbox – sie ist Infrastruktur. Und wer sie nicht ernst nimmt, wird früher oder später vom System ausgesperrt. Ganz ohne Einladung.