„`html

Men in the Middle: Angriffspunkt für clevere Cyberstrategien

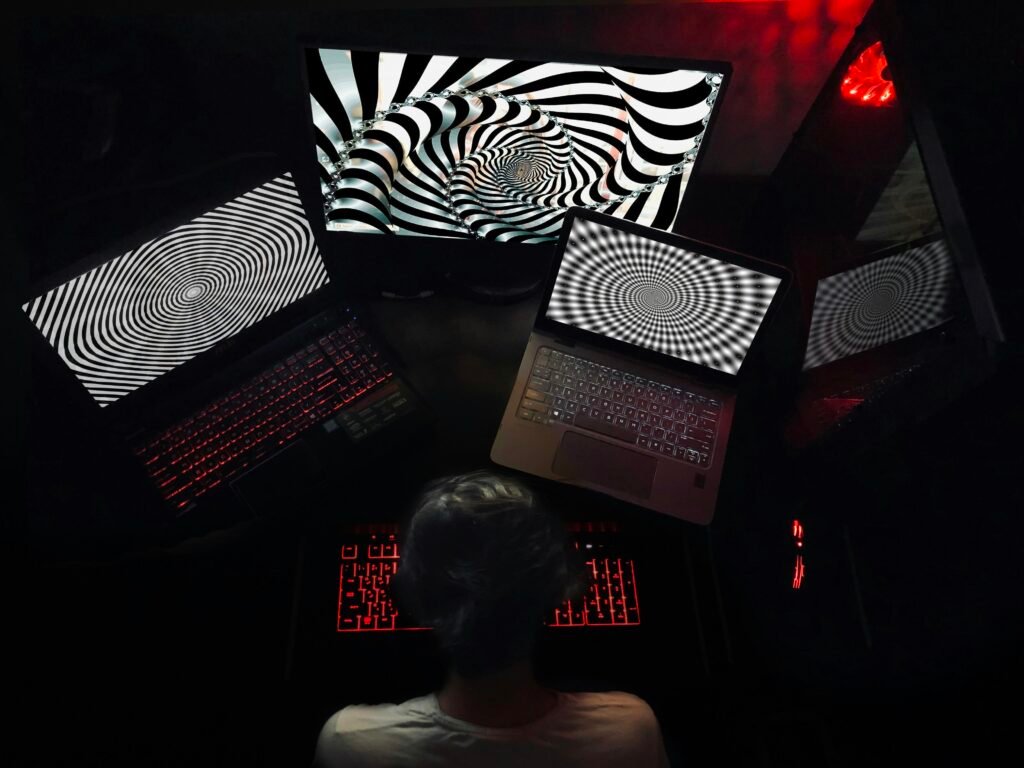

Du hast alles richtig gemacht: Deine Website ist auf dem neuesten Stand, dein Content ist top-notch und die Nutzer strömen in Scharen. Und doch lauert da dieser unsichtbare Feind, den du nicht kommen siehst – der Man-in-the-Middle-Angriff. Ein Begriff, der im Digitalzeitalter längst nicht mehr nur IT-Experten ein Begriff sein sollte. In diesem Artikel erfährst du, warum der Man-in-the-Middle-Angriff zu den gefährlichsten Bedrohungen im Cyberraum zählt und wie du ihn mit cleveren Cyberstrategien abwehren kannst. Achtung: Es wird technisch, es wird tief und es wird höchste Zeit, deine Cyberabwehr zu schärfen.

- Was ein Man-in-the-Middle-Angriff ist und warum er so gefährlich ist

- Die verschiedenen Arten von Man-in-the-Middle-Angriffen

- Wie du erkennst, ob du Opfer eines solchen Angriffs geworden bist

- Technische Maßnahmen zur Abwehr von Man-in-the-Middle-Angriffen

- Warum Verschlüsselung allein nicht ausreicht

- Rolle von VPNs und Firewalls in der Verteidigungsstrategie

- Schritt-für-Schritt-Anleitung zur Sicherung deiner Daten

- Tools, die helfen können, und warum nicht alle gleich gut sind

- Warum du die menschliche Komponente nicht ignorieren solltest

- Ein Fazit, das verdeutlicht, wie wichtig proaktive Cyberabwehr ist

Ein Man-in-the-Middle-Angriff (MitM) ist ein Cyberangriff, bei dem ein Angreifer heimlich die Kommunikation zwischen zwei Parteien überwacht oder manipuliert. Trotz ihrer heimtückischen Natur sind MitM-Angriffe oft schwer zu erkennen und können weitreichende Folgen haben, von Datendiebstahl bis hin zu finanziellen Verlusten. Wer glaubt, dass ein einfaches SSL-Zertifikat Schutz bietet, hat die Komplexität der Bedrohung unterschätzt. Es braucht eine ganzheitliche Strategie, um diese Art von Angriffen effektiv abzuwehren.

Man-in-the-Middle-Angriffe sind so gefährlich, weil sie in der Regel keine direkte Spur hinterlassen. Der Angreifer kann unbemerkt Daten abfangen, manipulieren oder sogar schädlichen Code einschleusen, während die betroffenen Parteien ihre Kommunikation für sicher halten. Dies kann sowohl in öffentlichen Netzwerken als auch in privaten Systemen geschehen und betrifft somit jeden, der online ist. Die Angriffsmethoden sind vielfältig und entwickeln sich ständig weiter, was es umso schwieriger macht, sie zu erkennen und zu verhindern.

Arten von Man-in-the-Middle-Angriffen: Mehr als nur MITM

Es gibt verschiedene Arten von Man-in-the-Middle-Angriffen, die jeweils unterschiedliche Techniken und Ziele verfolgen. Beim klassischen MitM-Angriff wird der Datenverkehr zwischen zwei Parteien abgefangen und manipuliert. Dies kann durch DNS-Spoofing, IP-Spoofing, ARP-Spoofing oder durch die Manipulation von WLAN-Netzwerken geschehen. Jede dieser Techniken hat ihre eigenen Herausforderungen und erfordert spezielle Gegenmaßnahmen.

Ein weiteres Beispiel ist der sogenannte SSL-Stripping-Angriff. Hierbei wird die SSL-Verschlüsselung zwischen dem Nutzer und einer vermeintlich sicheren Website entfernt und der Datenverkehr unverschlüsselt weitergeleitet. Der Nutzer bemerkt in der Regel nichts davon, da die Verbindung scheinbar normal funktioniert. In Wahrheit hat der Angreifer jedoch Zugriff auf alle übermittelten Daten.

Ein Phishing-basierter MitM-Angriff nutzt gefälschte Websites oder E-Mails, um Benutzerdaten abzufangen. Dies geschieht oft in Kombination mit Social Engineering, um das Vertrauen des Opfers zu gewinnen. Der Angreifer kann dadurch Zugangsdaten, finanzielle Informationen oder andere sensible Daten in Echtzeit abfangen und missbrauchen.

Schließlich gibt es auch Man-in-the-Browser-Angriffe, bei denen Malware den Webbrowser infiziert. Diese Angriffe sind besonders gefährlich, da sie auf dem Gerät des Nutzers stattfinden und somit sehr schwer zu erkennen sind. Der Angreifer kann Transaktionen manipulieren oder vertrauliche Informationen stehlen, ohne dass der Nutzer etwas merkt.

Erkennung von Man-in-the-Middle-Angriffen: Frühwarnsysteme und technische Hinweise

Die Erkennung von Man-in-the-Middle-Angriffen ist schwierig, aber nicht unmöglich. Ein wichtiger Schritt ist die Überwachung des Netzwerkverkehrs auf Anomalien. Ungewöhnliche IP-Adressen, ungewohnte Datenmuster oder unerwartete Verbindungsversuche können Hinweise auf einen MitM-Angriff sein. Tools wie Wireshark oder Zeek (ehemals Bro) können helfen, den Netzwerkverkehr zu analysieren und verdächtige Aktivitäten zu identifizieren.

Auch die regelmäßige Überprüfung von SSL/TLS-Zertifikaten ist entscheidend. Wenn ein Zertifikat plötzlich ungültig wird oder eine Warnung über ein unbekanntes Zertifikat erscheint, sollte man dies als potenziellen Hinweis auf einen MitM-Angriff ernst nehmen. Ein weiteres Indiz kann eine langsame oder unzuverlässige Internetverbindung sein, da der zusätzliche Datenverkehr durch den Angreifer die Netzwerkleistung beeinträchtigen kann.

Ein weiteres Mittel zur Erkennung von MitM-Angriffen ist die Implementierung von Intrusion Detection Systems (IDS). Diese Systeme überwachen den Netzwerkverkehr in Echtzeit und schlagen Alarm, wenn sie verdächtige Aktivitäten feststellen. Moderne IDS-Lösungen nutzen maschinelles Lernen und KI, um sich an neue Bedrohungen anzupassen und false positives zu minimieren.

Schließlich sollte man auch auf die eigenen Geräte achten. Ungewöhnliche App-Installationen, veränderte Systemeinstellungen oder unerklärliche Leistungsprobleme können auf eine Infektion mit Malware hinweisen, die Teil eines Man-in-the-Middle-Angriffs ist. Regelmäßige Updates und Sicherheitsprüfungen sind daher unerlässlich.

Technische Maßnahmen zur Abwehr von Man-in-the-Middle-Angriffen

Um Man-in-the-Middle-Angriffe effektiv abzuwehren, sind mehrere technische Maßnahmen erforderlich. Eine der wichtigsten ist die konsequente Nutzung von Verschlüsselung. SSL/TLS-Verschlüsselung sollte für jede Webverbindung Standard sein, und auch andere Protokolle sollten, wo möglich, auf verschlüsselte Varianten umgestellt werden.

Ein weiterer wichtiger Schutzmechanismus ist die Verwendung von Virtual Private Networks (VPNs). Ein VPN verschlüsselt den gesamten Datenverkehr zwischen dem Nutzer und dem Internet und erschwert es Angreifern, den Datenverkehr abzufangen oder zu manipulieren. Besonders in öffentlichen WLAN-Netzwerken ist ein VPN unverzichtbar.

Auch Firewalls spielen eine wichtige Rolle in der Abwehr von MitM-Angriffen. Sie können den Netzwerkverkehr überwachen und unautorisierte Verbindungen blockieren. Moderne Firewalls bieten zudem Funktionen zur Erkennung und Abwehr von Angriffen, die auf den höheren Protokollebenen stattfinden.

Ein weiteres Mittel zur Abwehr ist die Implementierung von Public Key Pinning. Diese Technik stellt sicher, dass ein Client nur mit Servern kommuniziert, die ein bestimmtes, vordefiniertes Zertifikat verwenden. Dadurch wird verhindert, dass ein Angreifer ein gefälschtes Zertifikat einsetzt, um den Datenverkehr abzufangen.

Die menschliche Komponente: Schulung und Sensibilisierung

Während technische Maßnahmen entscheidend sind, darf die menschliche Komponente nicht vernachlässigt werden. Viele MitM-Angriffe nutzen Social Engineering, um das Vertrauen der Opfer zu gewinnen und sie dazu zu bringen, sensible Informationen preiszugeben. Schulungen zur Sensibilisierung für Cyberbedrohungen sind daher unerlässlich.

Nutzer sollten wissen, wie sie Phishing-E-Mails erkennen und wie sie sicher im Internet surfen können. Dazu gehört auch, nur vertrauenswürdige Netzwerke zu verwenden und keine sensiblen Daten über unsichere Verbindungen zu übertragen. Regelmäßige Schulungen und aktualisierte Sicherheitsrichtlinien können helfen, das Bewusstsein für solche Bedrohungen zu schärfen.

Auch die Implementierung von Richtlinien zur Passwortsicherheit ist wichtig. Nutzer sollten angehalten werden, starke, einzigartige Passwörter zu verwenden und diese regelmäßig zu ändern. Zwei-Faktor-Authentifizierung (2FA) bietet zusätzlichen Schutz, da sie ein weiteres Hindernis für potenzielle Angreifer darstellt.

Schließlich sollte in Unternehmen eine Kultur der Wachsamkeit gefördert werden. Mitarbeiter sollten ermutigt werden, verdächtige Aktivitäten zu melden und sich bei Unsicherheiten an die IT-Abteilung zu wenden. Eine offene Kommunikation und ein gemeinsames Verständnis für Cyberbedrohungen sind entscheidend für eine effektive Abwehr.

Fazit: Die Bedeutung proaktiver Cyberabwehr

Man-in-the-Middle-Angriffe sind eine ernstzunehmende Bedrohung in der digitalen Welt. Sie erfordern sowohl technische als auch menschliche Maßnahmen, um effektiv abgewehrt zu werden. Wer sich allein auf Verschlüsselung verlässt, riskiert, blind für die heimtückischen Methoden moderner Angreifer zu bleiben.

Proaktive Cyberabwehr bedeutet, ständig wachsam zu sein, Technologien aktuell zu halten und das Bewusstsein für Bedrohungen zu schärfen. Nur so kann man sicherstellen, dass die eigenen Daten und die der Kunden geschützt sind. In einer Welt, in der Cyberangriffe immer raffinierter werden, ist es unerlässlich, sich kontinuierlich weiterzubilden und die eigene Strategie anzupassen.

„`