Microservice Architektur Stack Overview: Klarer Überblick für Profis

Monolithen sind tot, Microservices sind der neue heiße Scheiß – aber wehe, du glaubst, du kannst einfach ein paar Container zusammenschubsen und bist damit im Olymp der Skalierbarkeit angekommen. In Wahrheit ist die Microservice Architektur ein Dschungel aus Tools, Patterns, APIs und Infrastruktur-Bausteinen. Wer hier den Überblick verliert, zahlt teuer: Mit Downtimes, Security-Leaks und DevOps-Alpträumen. Dieser Artikel nimmt kein Blatt vor den Mund und liefert dir den schonungslos ehrlichen, maximal technischen Stack-Überblick, den du wirklich brauchst – jenseits von Cloud-Buzzwords und Consulting-Lyrik.

- Was Microservice Architekturen wirklich sind – und warum sie alles verändern

- Die wichtigsten Komponenten im Microservice Stack – von API-Gateways bis Observability

- Container, Orchestrierung & Cloud-Native: Der technologische Backbone

- Service Discovery, Load Balancing und Security – die unterschätzten Showstopper

- Data Management in Microservices: Patterns, Pitfalls und Best Practices

- Monitoring, Logging und Distributed Tracing – warum du niemals auf Sicht fliegen darfst

- Step-by-Step: Aufbau eines modernen Microservice Stacks

- Typische Fehler, Missverständnisse und wie du sie vermeidest

- Fazit: Microservice Architektur ist kein Selbstzweck, sondern harte Disziplin

Microservice Architektur ist das Buzzword der Stunde – aber die wenigsten wissen wirklich, was sie tun, wenn sie sich auf die Reise ins Land der verteilten Systeme begeben. Wer glaubt, Microservices seien einfach “kleine Services”, hat das Memo nicht bekommen: Hier geht es um hochkomplexe Systemlandschaften, in denen Redundanz, Latenz, Service Discovery, Security und Observability über Erfolg oder Desaster entscheiden. In diesem Artikel bekommst du den ultimativen Stack-Überblick – radikal ehrlich, technisch tief und garantiert ohne Marketing-Spam.

Wir reden nicht über “Microservices sind cool, weil Netflix das auch macht”, sondern über echte Architekturentscheidungen, die dich nachts wachhalten. Vom API-Gateway, das deinem TrafficTraffic: Die wahre Währung des digitalen Marketings Traffic – der Begriff klingt harmlos, fast banal. Tatsächlich ist Traffic das Lebenselixier jeder Website, der Pulsschlag des Online-Marketings und der ultimative Gradmesser für digitale Sichtbarkeit. Ohne Traffic bleibt jede noch so geniale Seite ein Geisterschiff im Ozean des Internets. Dieser Glossar-Artikel zerlegt das Thema Traffic in seine Einzelteile, von Definition bis Technologie,... den Hals umdreht, bis zu verteiltem Tracing, das dir endlich zeigt, wo deine Requests im Datennirwana verschwinden. Du lernst, warum Kubernetes nicht die Antwort auf alles ist, warum Datenbankintegration der Endgegner bleibt und welche Tools dich wirklich weiterbringen – und welche du getrost in die Tonne kloppen kannst.

Wenn du mit dem Gedanken spielst, auf Microservices zu migrieren, oder bereits im Container-Chaos versinkst: Dieser Guide ist dein Rettungsanker. Hier erfährst du, wie der ideale Microservice Stack 2025 aussieht, wo die echten Fallstricke liegen – und warum Microservices kein Freifahrtschein für schlechte Architektur sind. Willkommen zur Klartext-Analyse. Willkommen bei 404.

Microservice Architektur: Definition, Konzept und disruptive Wirkung

Microservice Architektur ist keine technische Spielerei, sondern ein radikaler Paradigmenwechsel in der Softwareentwicklung. Im Gegensatz zum klassischen Monolithen, bei dem alle Funktionen und Komponenten in einer einzigen, riesigen Codebase verschmelzen, setzt die Microservice Architektur auf lose gekoppelte, unabhängig deploybare Services. Jeder Service kapselt eine klar umrissene fachliche Aufgabe, besitzt seine eigene Datenhaltung und kommuniziert mit anderen Services über klar definierte APIs.

Warum dieser Hype? Weil Microservices Flexibilität, Skalierbarkeit und Resilienz versprechen – zumindest auf dem Papier. In der Praxis bedeutet das: Jeder Service kann unabhängig entwickelt, getestet, skaliert und deployed werden. Das klingt nach Developer-Himmel, ist aber in Wahrheit die Eintrittskarte für eine Welt voller neuer Herausforderungen: Netzwerk-Latenzen, API-Kompatibilität, verteiltes Datenmanagement und ein exponentielles Wachstum an Infrastruktur-Bausteinen.

Microservice Architektur bringt nicht nur Vorteile. Die Komplexität steigt rapide, sobald man mehr als zehn Services betreibt. Service Discovery, Health Checks, Load Balancing, Security, Logging und Monitoring – alles, was im Monolithen trivial war, wird jetzt zur Disziplin für Profis. Wer hier denkt, ein bisschen Docker und YAML reicht aus, landet hart auf dem Boden der Realität.

Die disruptive Wirkung der Microservice Architektur zeigt sich in allen Ebenen: Organisationsstrukturen, Deployment-Prozesse, Testing-Strategien und vor allem im Stack selbst. Denn Microservices sind nicht einfach ein technisches Pattern – sie sind eine komplette Neudefinition dessen, wie moderne Software gebaut, betrieben und gewartet wird.

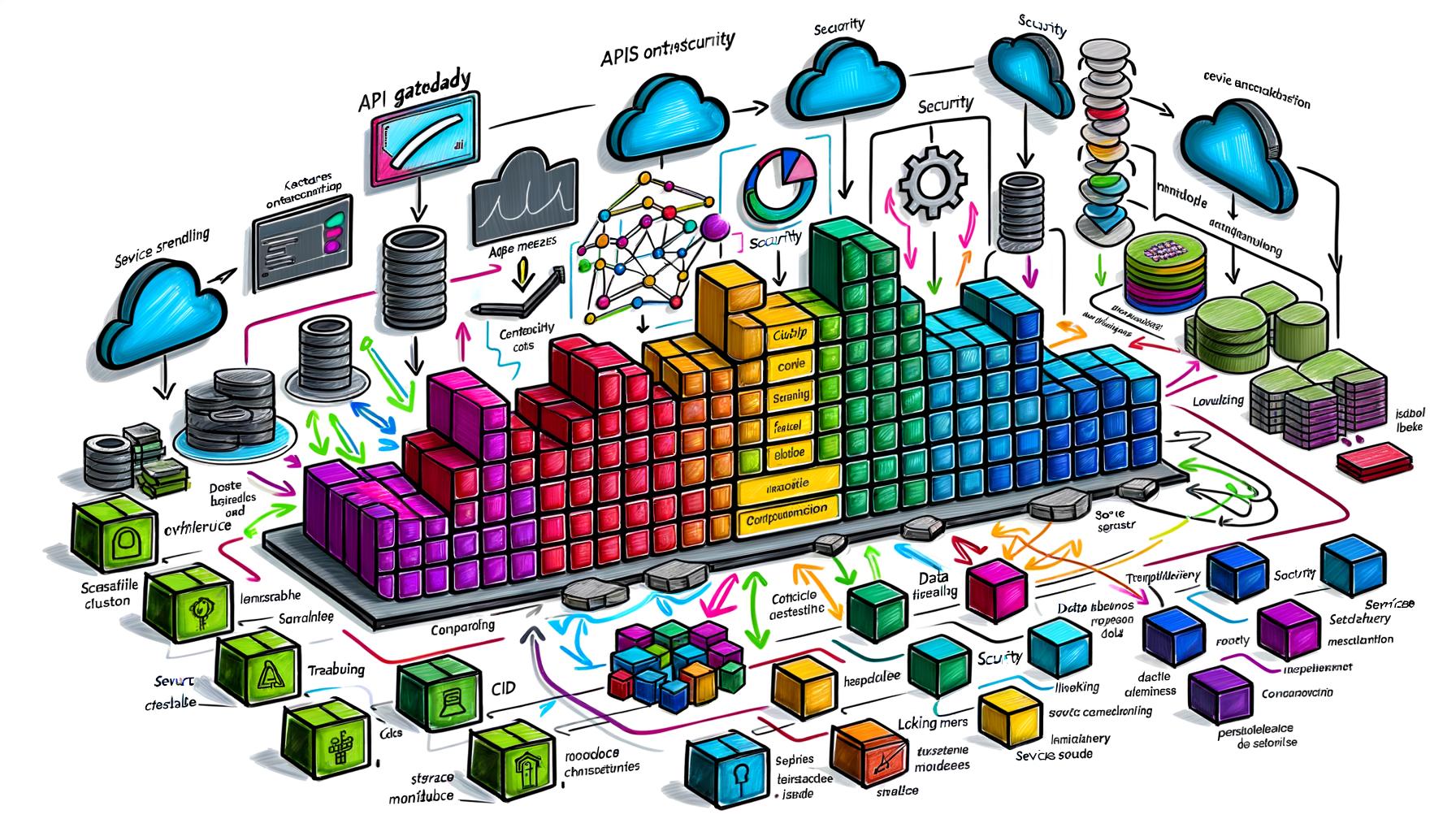

Der Microservice Stack im Überblick: Von API-Gateway bis Observability

Die Microservice Architektur lebt und stirbt mit dem Stack, der darunterliegt. Wer glaubt, Microservices bestehen nur aus ein paar REST-APIs und Docker-Containern, hat das Grundproblem nicht verstanden: Die wahre Komplexität entsteht erst durch die Vielzahl an Infrastrukturlayern, die ein modernes Microservice-Ökosystem benötigt.

Hier die wichtigsten Komponenten eines zeitgemäßen Microservice Stacks, die du kennen und beherrschen musst:

- Containerization: Docker ist der De-facto-Standard für die Isolation und Bereitstellung von Microservices. Container erlauben es, Services samt Abhängigkeiten, Libraries und Konfigurationen portabel und reproduzierbar bereitzustellen.

- Orchestrierung: Kubernetes hat sich als Branchenstandard etabliert. Es automatisiert Deployment, Skalierung, Service Discovery und Self-Healing – aber um den Preis massiver Komplexität und steiler Lernkurve.

- APIAPI – Schnittstellen, Macht und Missverständnisse im Web API steht für „Application Programming Interface“, zu Deutsch: Programmierschnittstelle. Eine API ist das unsichtbare Rückgrat moderner Softwareentwicklung und Online-Marketing-Technologien. Sie ermöglicht es verschiedenen Programmen, Systemen oder Diensten, miteinander zu kommunizieren – und zwar kontrolliert, standardisiert und (im Idealfall) sicher. APIs sind das, was das Web zusammenhält, auch wenn kein Nutzer je eine... Gateway: Gateways wie Kong, Ambassador oder Istio bündeln TrafficTraffic: Die wahre Währung des digitalen Marketings Traffic – der Begriff klingt harmlos, fast banal. Tatsächlich ist Traffic das Lebenselixier jeder Website, der Pulsschlag des Online-Marketings und der ultimative Gradmesser für digitale Sichtbarkeit. Ohne Traffic bleibt jede noch so geniale Seite ein Geisterschiff im Ozean des Internets. Dieser Glossar-Artikel zerlegt das Thema Traffic in seine Einzelteile, von Definition bis Technologie,..., übernehmen Authentifizierung, Rate Limiting, Load Balancing und Monitoring. Sie sind das Einfallstor in dein Microservice-Universum – aber auch ein Single Point of Failure, wenn falsch konfiguriert.

- Service Mesh: Technologien wie Istio, Linkerd oder Consul regeln die interne Kommunikation, Security Policies, TrafficTraffic: Die wahre Währung des digitalen Marketings Traffic – der Begriff klingt harmlos, fast banal. Tatsächlich ist Traffic das Lebenselixier jeder Website, der Pulsschlag des Online-Marketings und der ultimative Gradmesser für digitale Sichtbarkeit. Ohne Traffic bleibt jede noch so geniale Seite ein Geisterschiff im Ozean des Internets. Dieser Glossar-Artikel zerlegt das Thema Traffic in seine Einzelteile, von Definition bis Technologie,... Management und Observability auf Netzwerkebene.

- Service Discovery: Tools wie Consul, Eureka oder etcd sorgen dafür, dass Services sich gegenseitig im Cluster finden – dynamisch und automatisiert.

- Logging & Monitoring: ELK Stack (Elasticsearch, Logstash, Kibana), Prometheus, Grafana und Jaeger für Distributed Tracing sind Pflicht, um bei Fehlern nicht blind zu sein.

- CI/CD: Pipeline-Lösungen wie Jenkins, GitLab CI oder ArgoCD ermöglichen automatisierte Builds, Tests und Deployments über Cluster-Grenzen hinweg.

- Security: mTLS, OAuth2, OpenID Connect, Secrets Management (z.B. HashiCorp Vault) – alles kein Luxus, sondern Basisabsicherung gegen das nächste Security-Desaster.

- Data Management: Polyglotte Persistenz, Event Sourcing, Data Replication und API-gesteuertes Daten-Sharing – zentrale Herausforderungen, die viele Projekte unterschätzen.

Jede dieser Komponenten ist ein Fass ohne Boden. Wer glaubt, Kubernetes sei ein “fertiges Produkt”, hat den Schuss nicht gehört. Jeder Layer bringt neue Failure Points, neue Abhängigkeiten, neue Wartungsaufwände. Aber ohne diese Bausteine ist dein Microservice Stack nicht mehr als ein glorifizierter Monolith mit mehr Netzwerkproblemen.

Container, Orchestrierung und Cloud-Native: Die technische Basis

Der moderne Microservice Stack steht und fällt mit Container-Technologien. Docker hat die Art und Weise revolutioniert, wie Software gebaut, ausgeliefert und betrieben wird. Container bieten Prozessisolation, Ressourcenkontrolle und Portabilität. Doch wer ernsthaft Microservices betreibt, braucht mehr als einzelne Container: Es braucht Orchestrierung.

Kubernetes ist hier der Platzhirsch – und das zu Recht. Es automatisiert das Management von Tausenden Containern, übernimmt Self-Healing, Rolling Updates, Horizontal Scaling und Service Discovery. Aber Kubernetes ist kein Selbstläufer. Die Lernkurve ist brutal, die Zahl der Moving Parts erschlagend. Wer ohne solide Kenntnisse in Namespaces, Deployments, StatefulSets, Ingress-Controllern und NetworkPolicies startet, produziert Chaos auf Enterprise-Niveau.

“Cloud-Native” ist das Buzzword, das alles zusammenfasst: Microservices, die für dynamische, elastische Cloud-Umgebungen gebaut sind, nutzen Container, automatisierte Provisionierung, Infrastructure as Code (IaC) und Service Meshes. Tools wie Helm, Kustomize oder Terraform sorgen für deklarative Konfiguration und Rollback-Fähigkeit.

Wer die technische Basis nicht beherrscht, wird in der Microservice Architektur scheitern – und zwar spektakulär. Containerisierung ist Pflicht, Orchestrierung ist Pflicht, Automatisierung ist Pflicht. Alles andere ist Hobbyprogrammierung auf Kosten der Betriebsstabilität.

Service Discovery, Load Balancing und Security: Die unterschätzten Sorgenkinder

Erst in der Produktion zeigen sich die wahren Schwachstellen von Microservice Architekturen. Service Discovery ist der Mechanismus, mit dem sich Services gegenseitig finden – dynamisch, skalierbar und ausfallsicher. Tools wie Consul, etcd oder Eureka übernehmen diesen Job, indem sie einen Registry- und Lookup-Service bieten. Fällt die Service Discovery aus, steht das gesamte System.

Load Balancing ist ein weiteres Kernproblem. Classic Load Balancer reichen im Microservice-Kontext nicht mehr aus. Es braucht Layer-7-Balancer, die nicht nur TrafficTraffic: Die wahre Währung des digitalen Marketings Traffic – der Begriff klingt harmlos, fast banal. Tatsächlich ist Traffic das Lebenselixier jeder Website, der Pulsschlag des Online-Marketings und der ultimative Gradmesser für digitale Sichtbarkeit. Ohne Traffic bleibt jede noch so geniale Seite ein Geisterschiff im Ozean des Internets. Dieser Glossar-Artikel zerlegt das Thema Traffic in seine Einzelteile, von Definition bis Technologie,... verteilen, sondern auch Health Checks, Circuit Breaking und TrafficTraffic: Die wahre Währung des digitalen Marketings Traffic – der Begriff klingt harmlos, fast banal. Tatsächlich ist Traffic das Lebenselixier jeder Website, der Pulsschlag des Online-Marketings und der ultimative Gradmesser für digitale Sichtbarkeit. Ohne Traffic bleibt jede noch so geniale Seite ein Geisterschiff im Ozean des Internets. Dieser Glossar-Artikel zerlegt das Thema Traffic in seine Einzelteile, von Definition bis Technologie,... Shaping unterstützen. Service Meshes übernehmen zunehmend diese Aufgaben – aber zu welchem Preis? Sie bringen immense Komplexität, neue Failure Points und einen Overhead, der nicht zu unterschätzen ist.

Security ist in Microservice Umgebungen eine Dauerbaustelle. Klassische Perimeter-Sicherheit (“Firewalls und fertig”) funktioniert nicht mehr. Zero TrustTrust: Das digitale Vertrauen als Währung im Online-Marketing Trust ist das große, unsichtbare Asset im Online-Marketing – und oft der entscheidende Faktor zwischen digitalem Erfolg und digitalem Nirwana. Im SEO-Kontext steht Trust für das Vertrauen, das Suchmaschinen und Nutzer einer Website entgegenbringen. Doch Trust ist kein esoterisches Gefühl, sondern mess- und manipulierbar – mit klaren technischen, inhaltlichen und strukturellen Parametern...., mTLS (mutual TLS), OAuth 2.0, APIAPI – Schnittstellen, Macht und Missverständnisse im Web API steht für „Application Programming Interface“, zu Deutsch: Programmierschnittstelle. Eine API ist das unsichtbare Rückgrat moderner Softwareentwicklung und Online-Marketing-Technologien. Sie ermöglicht es verschiedenen Programmen, Systemen oder Diensten, miteinander zu kommunizieren – und zwar kontrolliert, standardisiert und (im Idealfall) sicher. APIs sind das, was das Web zusammenhält, auch wenn kein Nutzer je eine... Security Gateways und Secrets Management sind Pflicht. Wer Passwörter noch in Umgebungsvariablen oder Git-Repos speichert, lädt die nächste Ransomware-Attacke direkt ein.

Typische Fehler bei Service Discovery, Load Balancing und Security führen regelmäßig zu massiven Ausfällen, Datenlecks und Imageschäden. Deshalb gilt: Diese Layer sind nicht “nice to have”, sondern betriebliche Überlebensnotwendigkeit. Wer sie ignoriert, spielt russisches Roulette mit seinem Produktionssystem.

Data Management in Microservices: Patterns, Pitfalls und Best Practices

Die größte Lüge der Microservice Architektur? “Jeder Service verwaltet seine eigenen Daten.” Klingt super, sorgt aber für schlaflose Nächte. Das Data Management ist der Endgegner jeder Microservice Plattform. Polyglotte Persistenz – also verschiedene Datenbanken für verschiedene Services – ist technisch sinnvoll, aber organisatorisch ein Albtraum.

Microservices müssen Daten synchronisieren, replizieren und konsistent halten, ohne klassische ACID-Transaktionen über Service-Grenzen hinweg. Patterns wie Event Sourcing, Command Query Responsibility Segregation (CQRS) oder Saga-Pattern helfen, verteilte Konsistenz zu managen – aber sie sind keine Magie, sondern komplexe Architekturentscheidungen mit handfesten Trade-offs.

APIs ersetzen Datenbank-Integrationen. Services sprechen miteinander über REST, gRPC oder Messaging-Queues (z.B. RabbitMQ, Kafka, NATS). Die Integration von Event-Bussen und Message-Brokern ist Pflicht, um asynchrone Kommunikation und Eventual Consistency zu ermöglichen. Wer hier die falsche Architektur wählt, baut sich ein Datenchaos, das mit jedem weiteren Service exponentiell wächst.

Typische Fehler? Zentrale Datenbanken als Flaschenhals, fehlende Idempotenz in Event-Prozessen, mangelhafte Fehlerbehandlung bei asynchroner Kommunikation. Wer Datenmanagement in der Microservice Architektur unterschätzt, produziert Inkonsistenzen, Datenverluste und einen Betriebsaufwand, der jede Cloud-Rechnung blass aussehen lässt.

Monitoring, Logging und Distributed Tracing: Ohne Observability ist alles nichts

Microservices ohne Monitoring sind wie Formel-1 ohne Telemetrie – du fliegst blind in die nächste Katastrophe. Distributed Systems bringen eine neue Dimension an Fehlermöglichkeiten: Netzwerk-Latenzen, Partial Failures, Timeout-Ketten, Memory Leaks. Wer hier nicht lückenlos loggt, monitort und traced, findet nie heraus, warum Requests im Nirwana verschwinden.

Logging ist Pflicht, aber im Microservice Kontext reicht kein simples File-Logging mehr. Zentralisierte Logging-Stacks wie ELK (Elasticsearch, Logstash, Kibana) oder EFK (Fluentd statt Logstash) sind Standard. Sie aggregieren Logs aus allen Services, ermöglichen Volltextsuche, Alerting und Korrelation über Service-Grenzen hinweg.

Monitoring ist mehr als ein paar CPU- und RAM-Grafen. Tools wie Prometheus und Grafana liefern Metriken auf Service-, Pod- und Infrastruktur-Ebene. Sie ermöglichen Alerting, Dashboards und automatisierte Reaktionen auf Threshold-Breaches. Ohne Monitoring gibt es keine Verfügbarkeit, keine SLA-Garantie, keine Fehlerprävention.

Distributed Tracing ist die Königsdisziplin. Tools wie Jaeger oder Zipkin machen sichtbar, wie ein Request durch die Service-Landschaft wandert. Sie zeigen Bottlenecks, Latenzen und Fehlerquellen auf. Ohne Tracing bleibt jedes Performance-Problem ein Ratespiel. Observability ist keine Option, sondern die Voraussetzung für Betriebssicherheit und schnelle Fehlerbehebung.

Step-by-Step: Aufbau eines robusten Microservice Stacks

Microservice Architektur verlangt Disziplin und Systematik. Wer ohne Plan loslegt, erntet Chaos. Hier die wichtigsten Schritte für den Aufbau eines stabilen Microservice Stacks – keine Buzzwords, sondern echte Best Practices:

- 1. Architektur-Blueprint erstellen: Definiere Services, deren Verantwortlichkeiten und Schnittstellen. Lege fest, welche Daten domänenspezifisch sind und wie Schnittstellen aussehen.

- 2. Containerization und CI/CD-Pipelines: Baue jeden Service als Docker-Image, automatisiere Builds und Tests über Pipelines (Jenkins, GitLab CI, ArgoCD).

- 3. Kubernetes-Cluster aufsetzen: Deploye Services über Helm oder Kustomize, konfiguriere Namespaces, Ressourcenlimits, Ingress-Controller und Network Policies.

- 4. APIAPI – Schnittstellen, Macht und Missverständnisse im Web API steht für „Application Programming Interface“, zu Deutsch: Programmierschnittstelle. Eine API ist das unsichtbare Rückgrat moderner Softwareentwicklung und Online-Marketing-Technologien. Sie ermöglicht es verschiedenen Programmen, Systemen oder Diensten, miteinander zu kommunizieren – und zwar kontrolliert, standardisiert und (im Idealfall) sicher. APIs sind das, was das Web zusammenhält, auch wenn kein Nutzer je eine... Gateway und Service Mesh integrieren: Implementiere ein APIAPI – Schnittstellen, Macht und Missverständnisse im Web API steht für „Application Programming Interface“, zu Deutsch: Programmierschnittstelle. Eine API ist das unsichtbare Rückgrat moderner Softwareentwicklung und Online-Marketing-Technologien. Sie ermöglicht es verschiedenen Programmen, Systemen oder Diensten, miteinander zu kommunizieren – und zwar kontrolliert, standardisiert und (im Idealfall) sicher. APIs sind das, was das Web zusammenhält, auch wenn kein Nutzer je eine... Gateway für Traffic-Steuerung und Authentifizierung, nutze ein Service Mesh (z.B. Istio) für interne Kommunikation.

- 5. Service Discovery und Load Balancing: Richte dynamische Service Discovery ein, implementiere Health Checks und Layer-7 Load Balancing.

- 6. Security Layer etablieren: Setze auf mTLS, Secrets Management und APIAPI – Schnittstellen, Macht und Missverständnisse im Web API steht für „Application Programming Interface“, zu Deutsch: Programmierschnittstelle. Eine API ist das unsichtbare Rückgrat moderner Softwareentwicklung und Online-Marketing-Technologien. Sie ermöglicht es verschiedenen Programmen, Systemen oder Diensten, miteinander zu kommunizieren – und zwar kontrolliert, standardisiert und (im Idealfall) sicher. APIs sind das, was das Web zusammenhält, auch wenn kein Nutzer je eine... Security Policies. Automatisiere Security Audits und Patch-Management.

- 7. Data Management Pattern wählen: Entscheide dich für Event Sourcing, CQRS oder klassische CRUD-Services. Implementiere Messaging- und Event-Streams (Kafka, RabbitMQ).

- 8. Observability aufbauen: Integriere Logging, Monitoring und Tracing von Anfang an – nicht erst, wenn das System brennt.

- 9. Automatisiertes Testing und Rollback-Strategien: Schreibe Integrationstests, nutze Feature Flags und Blue/Green oder Canary Deployments für risikominimierte Releases.

- 10. Kontinuierliches Review und Refactoring: Überwache Systemmetriken, automatisiere Alerts und entwickle den Stack kontinuierlich weiter.

Typische Fehler und Missverständnisse in Microservice Architekturen

Die größten Katastrophen im Microservice Umfeld entstehen durch Missverständnisse und Fehlentscheidungen. Hier die häufigsten Fehlerquellen, die Profis vermeiden:

- Falscher Scope: Zu kleine oder zu große Services führen zu Overhead oder neuen Monolithen. Richtige Granularität ist entscheidend.

- Fehlende Automatisierung: Ohne CI/CD, automatisiertes Testing und Provisioning wird jeder Release zum Glücksspiel.

- Single Point of Failure: Unzureichende Redundanz im APIAPI – Schnittstellen, Macht und Missverständnisse im Web API steht für „Application Programming Interface“, zu Deutsch: Programmierschnittstelle. Eine API ist das unsichtbare Rückgrat moderner Softwareentwicklung und Online-Marketing-Technologien. Sie ermöglicht es verschiedenen Programmen, Systemen oder Diensten, miteinander zu kommunizieren – und zwar kontrolliert, standardisiert und (im Idealfall) sicher. APIs sind das, was das Web zusammenhält, auch wenn kein Nutzer je eine... Gateway, der Service Registry oder im Message Broker killt die gesamte Plattform.

- Security by Obscurity: Wer auf echte Security verzichtet und sich auf “Niemand kennt unsere Endpunkte” verlässt, lädt Angreifer ein.

- Zu frühe Tool-Auswahl: Wer zu schnell auf Hypetrain-Tools springt, ohne die eigenen Anforderungen zu verstehen, produziert Spaghetti-Infrastruktur.

- Ignorierte Observability: Keine Logs, kein Monitoring, kein Tracing – das ist der sichere Weg in die Produktionshölle.

Wer Microservice Architektur als “Plug-and-Play” verkauft, ist ein Blender oder hat das Thema nicht verstanden. Die echte Leistung liegt in konsequenter Automatisierung, klarer Verantwortlichkeit und kompromissloser Transparenz über alle Layer hinweg.

Fazit: Microservice Architektur ist Disziplin, kein Dogma

Microservice Architektur ist kein Selbstzweck und kein Allheilmittel. Sie ist ein mächtiges Werkzeug, das Flexibilität, Skalierbarkeit und Innovation ermöglicht – aber nur, wenn sie mit Disziplin, technischer Tiefe und echtem Verständnis gebaut wird. Wer auf den Stack, die Patterns und die Fallstricke nicht vorbereitet ist, produziert kein modernes System, sondern einen verteilten Albtraum.

Die Wahrheit ist unbequem: Microservices sind teuer, komplex und gnadenlos ehrlich. Sie verzeihen keine Architekturfehler und bestrafen Nachlässigkeit mit Betriebschaos. Aber wer sie beherrscht, gewinnt nicht nur technische Freiheit, sondern echten Wettbewerbsvorteil. Der ideale Microservice Stack ist kein Wunschkonzert, sondern das Resultat harter Entscheidungen, ständiger Weiterentwicklung und kompromissloser Transparenz. Wer das nicht leisten will, sollte lieber beim Monolithen bleiben – oder endlich lernen, was es heißt, Software für die Wirklichkeit zu bauen.